一小時攻陷 Cobalt Strike與NetWalker勒索軟件家族深度分析與防御策略

在當今數字化時代,網絡安全威脅日益復雜和隱蔽。一種結合了高級攻擊框架與勒索軟件的威脅組合——利用Cobalt Strike進行初始入侵,并最終部署NetWalker勒索軟件的攻擊模式,引起了安全界的廣泛關注。攻擊者宣稱甚至能在短短一小時內完成從入侵到加密的全過程,這背后揭示了現代網絡攻擊的高度自動化與專業化趨勢。本文將從計算機軟件研發與安全分析的角度,深入剖析這一威脅鏈條,并探討有效的防御策略。

第一部分:攻擊鏈剖析——從Cobalt Strike到NetWalker

1. 初始入侵與Cobalt Strike的作用

Cobalt Strike本身并非惡意軟件,而是一款廣泛應用于滲透測試和紅隊演練的合法商業框架。其強大的后滲透能力使其成為攻擊者青睞的武器。攻擊者通常通過魚叉式釣魚郵件、漏洞利用(如未修補的服務器漏洞)或弱口令爆破等方式獲得初始立足點。一旦成功,攻擊者便會投遞并加載Cobalt Strike的Beacon后門,從而建立一個隱蔽的、功能豐富的命令與控制(C2)通道。

2. 內網橫向移動與權限提升

通過Cobalt Strike的Beacon,攻擊者可以在受感染主機上執行命令、進行憑證竊取(例如使用Mimikatz工具)、端口掃描和服務發現。利用竊取的憑證或系統漏洞(如EternalBlue),攻擊者能夠在內網中橫向移動,感染更多關鍵主機,尤其是存儲重要數據的文件服務器和數據庫服務器,并最終獲取域管理員級別的高權限。這一階段是“一小時攻陷”的關鍵,高度依賴于自動化腳本和已知漏洞的快速利用。

3. 最終載荷投遞:NetWalker勒索軟件

在完全控制目標網絡環境后,攻擊者便會部署最終的惡意載荷——NetWalker勒索軟件。NetWalker(又名Mailto)是2020年前后活躍的一種勒索軟件即服務(RaaS),以其高效的加密算法和勒索策略著稱。它通常會終止可能與文件鎖沖突的進程和服務(如數據庫、備份軟件),然后使用強加密算法(如RSA+AES)對文件進行加密,并修改文件擴展名。它會留下勒索信,指示受害者通過Tor支付頁面支付高額比特幣贖金以換取解密工具。

第二部分:技術細節與軟件研發視角的啟示

從軟件研發角度看,這一攻擊鏈體現了幾個關鍵特點:

- 模塊化與武器化:攻擊像搭積木,Cobalt Strike提供“投送與管控平臺”,而NetWalker則作為“終結性破壞模塊”。這種模式降低了攻擊門檻,提高了攻擊效率。

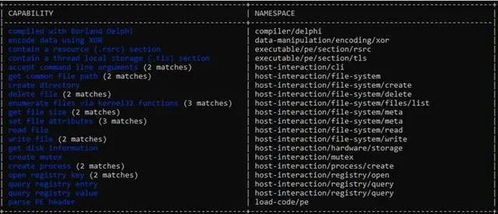

- 對抗檢測技術:Cobalt Strike的Beacon具有多種反分析、混淆和休眠策略,以繞過靜態和動態檢測。NetWalker同樣會利用進程注入、無文件技術等手段隱藏自身。

- 利用合法工具:攻擊大量使用PsExec、PowerShell等系統管理工具和Cobalt Strike等測試框架,使得惡意行為更容易混跡于正常的網絡流量和管理活動中,增加了防御難度。

這對安全軟件研發提出了更高要求:防御方案需要從基于簽名的檢測,向基于行為分析、異常流量監測和威脅狩獵的方向深化。例如,EDR(端點檢測與響應)解決方案需要能夠識別Cobalt Strike Beacon的典型內存行為模式、PowerShell的異常參數使用以及大規模文件加密的異常I/O操作。

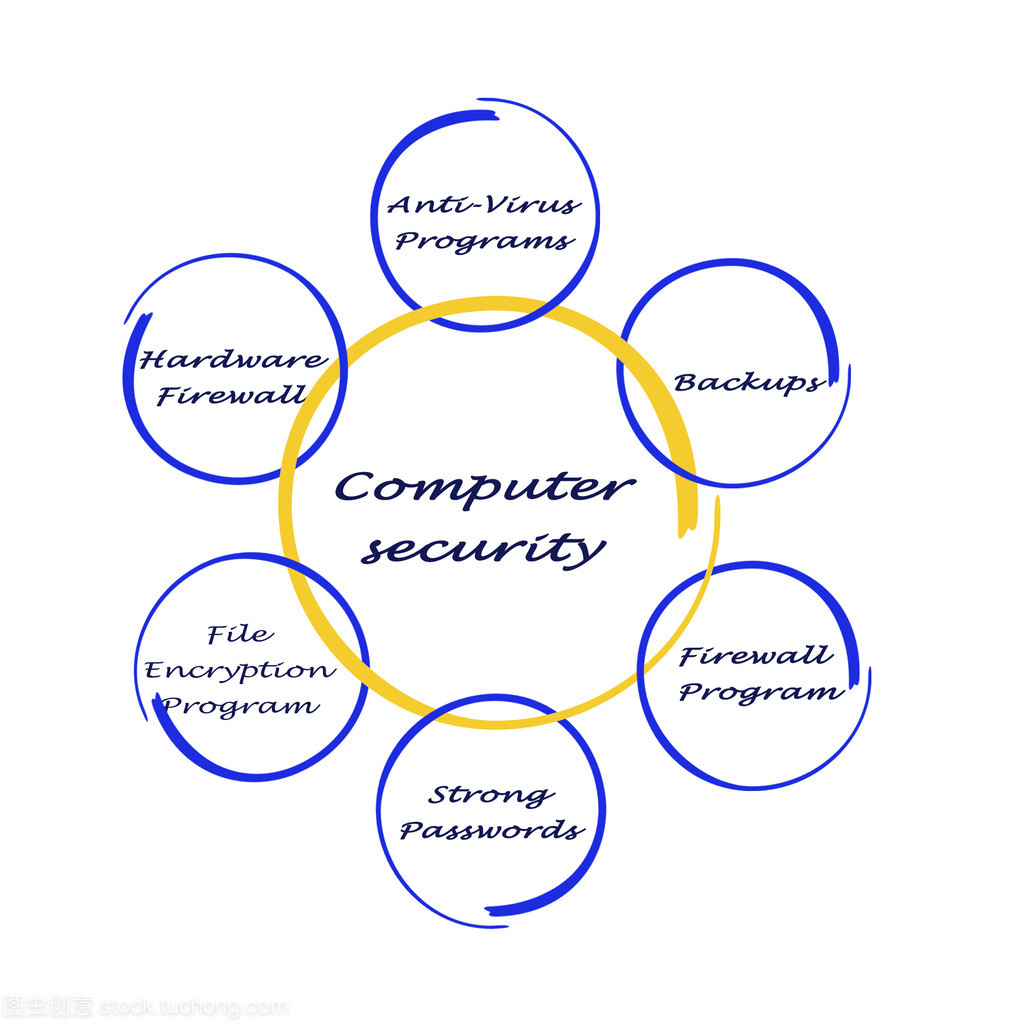

第三部分:綜合防御策略建議

面對此類高級復合威脅,企業和研發團隊應采取縱深防御策略:

- 強化邊界與初始入口防護:嚴格實施郵件安全網關過濾、Web應用防火墻,并及時修補所有系統和應用的高危漏洞,尤其是面向外網的服務器。多因素認證(MFA)能極大緩解憑證竊取帶來的風險。

- 實施最小權限原則與網絡分段:確保所有用戶和系統服務僅擁有完成其任務所必需的最小權限。對核心數據服務器進行嚴格的網絡隔離和訪問控制,即使攻擊者進入內網,也難以輕易橫向移動至關鍵資產。

- 加強端點安全與監控:部署具備行為檢測能力的下一代防病毒(NGAV)和EDR解決方案。集中收集和分析端點、網絡日志,建立針對PsExec、WMI、PowerShell等工具的異常使用告警。

- 做好備份與應急響應:定期進行離線、異地或不可篡改的備份,并定期演練恢復流程。制定并演練針對勒索軟件的應急響應預案,確保在遭遇攻擊時能快速隔離感染主機、遏制威脅擴散。

- 持續的員工安全意識培訓:人是安全中最重要也最脆弱的一環。定期培訓員工識別釣魚郵件和社會工程學攻擊,是成本效益極高的防護措施。

###

“一小時攻陷”并非危言聳聽,它揭示了自動化攻擊工具與商業化勒索軟件結合所產生的巨大破壞力。對于計算機軟件研發人員和安全運維團隊而言,理解攻擊者的工具、戰術和流程(TTPs)是構建有效防御的第一步。安全建設是一個持續的過程,需要將安全思維融入系統研發的每一個階段(DevSecOps),并通過技術、管理與培訓的多重手段,構建起一道能夠抵御此類高效、隱蔽攻擊的堅固防線。

如若轉載,請注明出處:http://www.iwmlg.cn/product/55.html

更新時間:2026-01-07 12:52:48